SQL注入+XXE+文件遍历漏洞组合拳渗透Deutsche Telekom—信息收集工作永远不会结束

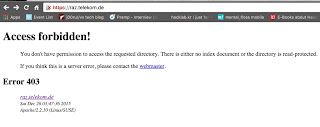

之前投稿到 http://paper.seebug.org/256/ 的一篇译文,现转到自己的博客 原文链接: https://www.ibrahim-elsayed.com/?p=150 原作者:Ibrahim M. El-Sayed 译者注 :作者分享了他是如何通过文件遍历+SQL注入+XXE漏洞的组合拳一步步渗透Deutsche Telekom网站,并且不厌其烦地告诉我们信息收集在渗透测试中的重要性。初次翻译,如有不足之处忘各位看官轻喷。 我一直认为在漏洞赏金项目中找到漏洞是件容易的事,其中主要的技巧在于信息收集阶段。这篇文章的目的不只是演示这些漏洞以及如何找到他们,也是为了演示在渗透测试(寻找漏洞)的过程中如何进行出色的信息收集。许多人都不分享他们是如何找到漏洞的,对此我深表理解,我也不打算分享我所有的技术但是我会在这篇文章中分享一些重要的技巧。 在我们开始这篇文章前,让我简要的介绍下Deutsche Telekom。 Deutsche Telekom AG(德国电信)是一个总部位于波恩的德国通信公司。Deutsche Telekom成立于1996年。2012年Deutsche Telekom建立了他们的漏洞赏金项目。他们有个非常有趣的漏洞赏金项目,从它开始之初(大概三年前)我就一直参与其中。我最喜欢他们赏金项目的地方在于他们只接受远程代码执行(RCE),SQL注入(SQLi)和其他高危漏洞(不同人的评判不同)。他们不接受xss,csrf和其它客户端的攻击。对我来说这非常具有挑战性。 一切都从下面这个子域名说起: https://raz.telekom.de/ 。我用了各种搜索引擎来搜索这个子域名(感谢sublist3r),但是我没有找到任何与它相关的信息。我也用了subbrute去尝试所有的3位字母组合,但是暴力枚举后没有什么发现。 当我访问“ https://raz.telekom.de/ ”时,页面返回403。 我用dirbuster的自定义字典找到了一些页面。下面是main.php页面的截图: 从这个页面中你可以看到,也许是因为混乱的session管理,我以一个guest用户的身份成功登录并且可以进行一些操作。在开始寻找漏洞前,我总是努力去理解应用程序的目的以及它是如何工作的